|

|

|

Encryptie

Inhoudsopgave

Monoalfabetische Cijferschriften of de Caesar Shift

Polyalfabetische cijferschriften of Le Vigenère Square

Mechanisatie van cryptografie en Enigma

De geboorte van Public/Private key encryptie en RSA

Phil Zimmermann en Pretty Good Privacy (PGP)

De toekomst en Quantum-technologie

Al duizenden jaren gebruiken koningen, koninginnen en generaals codes en

cijferschriften om hun rijk en leger te leiden. De code-makers

zoeken constant naar nieuwe en betere codes, terwijl de krakers constant

blijven zoeken naar manieren om deze codes te breken. Dit heeft al regelmatig

voor wetenschappelijke vooruitgangen gezorgd. De geschiedenis van de wereld is

doorzeefd met codes en cijferschriften. Het zal zeker niet de eerste en laatste

keer zijn dat een geheime gecodeerde boodschap de loop van de geschiedenis

ingrijpend heeft veranderd.

Ik ga in dit werk de grootste vooruitgangen in de geschiedenis van encryptie behandelen, vaak had ik hierbij de keuze uit verschillende verhalen en verschillende technieken. Deze zal ik spijtig genoeg niet allemaal kunnen vertellen aangezien ik dan een beter een boek had kunnen schrijven. Ik zal ook niet alles kunnen zeggen over de meest recente codes en cijferschriften omdat deze gegevens beschouwd worden als “Top Secret” en nu nog altijd door verschillende regeringen angstvallig geheim worden gehouden.

Men had vroeger verschillende manieren om boodschappen over te

brengen. In 500 BC kreeg de Griekse generaal Lysander

een geheime boodschap in de vorm van een riem, wanneer hij de riem rond een “scytale” bond, kwam de originele boodschap te voorschijn.

Zo wist hij op voorhand dat de Perzen een verrassingsaanval planden en zo kon

hij deze afslagen. Deze vorm van encryptie

wordt transpositie genoemd omdat enkel de letters van plaats worden veranderd.

Men had vroeger verschillende manieren om boodschappen over te

brengen. In 500 BC kreeg de Griekse generaal Lysander

een geheime boodschap in de vorm van een riem, wanneer hij de riem rond een “scytale” bond, kwam de originele boodschap te voorschijn.

Zo wist hij op voorhand dat de Perzen een verrassingsaanval planden en zo kon

hij deze afslagen. Deze vorm van encryptie

wordt transpositie genoemd omdat enkel de letters van plaats worden veranderd.

Nog een andere vorm van transpositie is de “rail fence cipher”, hierin worden de letters ook van volgorde veranderd volgens een bepaald systeem. Men splitst de boodschap over enkele regels zoals hieronder. Vervolgens leest men de boodschap horizontaal zodat men de gecodeerde boodschap verkrijgt. Het voorbeeld hieronder is de “two rail fence cipher”, maar men heeft ook de “three rail fence cipher” waar men de boodschap over drie regels splitst. Eventueel kan men de boodschap nog verder coderen door bepaalde letters per twee te verwisselen.

THY

SECRET IS THY PRISONER

T Y

E R T

S H P

I O E

H S C

E I T

Y R S

N R

TYERTSHPIOEHSCEITYRSNR

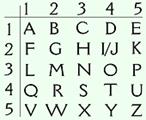

Een andere techniek die ook van de Grieken kwam, was een manier om

letters in cijfers om te zetten volgens het schema hiernaast. Deze techniek

werd tweeduizend jaar later de basis voor de befaamde ADFGVX-cipher

van de Duitsers tijdens de Eerste Wereldoorlog. Bij voorbeeld het woord “WAR”

zou gecodeerd 52,11,42 zijn.

Een andere techniek die ook van de Grieken kwam, was een manier om

letters in cijfers om te zetten volgens het schema hiernaast. Deze techniek

werd tweeduizend jaar later de basis voor de befaamde ADFGVX-cipher

van de Duitsers tijdens de Eerste Wereldoorlog. Bij voorbeeld het woord “WAR”

zou gecodeerd 52,11,42 zijn.

Deze vorm van encryptie wordt substitutie genoemd omdat men de letters vervangt door een ander symbool.

Monoalfabetische Cijferschriften of de Caesar Shift

Monoalfabetische

cijferschriften werken allemaal volgens het principe van substitutie,

omdat men één letter vervangt door een andere letter uit het alfabet. Het

oudste bewijs van een monoalfabetisch cijferschrift

dateert uit de tijd van Julius Caesar. Hij verving

elke letter door een letter een aantal plaatsen verder in het alfabet. Men had

dus een caesar shift van vijf, waarmee men bedoelde dat men elke letter vijf

plaatsen opschoof. Men had 25 verschillende cijferschriften volgens deze

techniek, toch kon men dit nog een beetje uitbreiden door bij voorbeeld de

letters random aan elkander

toe te kennen, of door de eerste letters te vervangen door een bepaalde

sleutel. Als “JULIUS CAESAR” de sleutel dan moet je eerst alle dubbele letters

eruit halen, dus krijgt men “JULISCAER”. Deze sleutel

vult men in in het begin van het alfabet en daarna

volgt men gewoon het alfabet verder, men ziet duidelijk dat het aantal sleutels

onbeperkt is en dat men dus oneindig veel mogelijkheden heeft om zijn boodschap

te coderen.

Monoalfabetische

cijferschriften werken allemaal volgens het principe van substitutie,

omdat men één letter vervangt door een andere letter uit het alfabet. Het

oudste bewijs van een monoalfabetisch cijferschrift

dateert uit de tijd van Julius Caesar. Hij verving

elke letter door een letter een aantal plaatsen verder in het alfabet. Men had

dus een caesar shift van vijf, waarmee men bedoelde dat men elke letter vijf

plaatsen opschoof. Men had 25 verschillende cijferschriften volgens deze

techniek, toch kon men dit nog een beetje uitbreiden door bij voorbeeld de

letters random aan elkander

toe te kennen, of door de eerste letters te vervangen door een bepaalde

sleutel. Als “JULIUS CAESAR” de sleutel dan moet je eerst alle dubbele letters

eruit halen, dus krijgt men “JULISCAER”. Deze sleutel

vult men in in het begin van het alfabet en daarna

volgt men gewoon het alfabet verder, men ziet duidelijk dat het aantal sleutels

onbeperkt is en dat men dus oneindig veel mogelijkheden heeft om zijn boodschap

te coderen.

A B

C D E

F G H

I J K

L M N

O P Q

R S T

U V W

X Y Z

J U

L I S

C A E R T

V W

X Y Z

B D F

G H K

M N O

P Q

De eenvoud en sterkte van dit cijferschrift zorgde ervoor dat het de eerste duizend jaar na Christus volledig controleerde, het monoalfabetische cijferschrift was geboren. De code-makers hadden een onbreekbare code, dachten ze, dus er was geen behoefte om een nieuw cijferschrift te zoeken. Nu lag de bal in het kamp van de code-krakers, er moest een manier gevonden worden om de tijd die nodig was om alle mogelijkheden af te gaan aanzienlijk te verkorten. Die doorbraak kwam er in het Oosten in 610 na Christus.

Een combinatie van talenkunde, statistiek en religieuze toewijding zorgde ervoor dat het monoalfabetische cijferschrift kon gebroken worden. In elke tekst in een bepaalde taal komen bepaalde letters meer voor dan andere, in het Engels komt de letter ‘e’ het meest voor. Dus als men dan kijkt welk symbool het meest voorkomt in de gecodeerde boodschap dan heeft men hoogstwaarschijnlijk het symbool dat de letter ‘e’ voorstelt.

Een korte tekst zal de standaard frequenties waarschijnlijk niet respecteren, een langere tekst daarentegen wel. Als extra hulpmiddel kan je de eigenschappen van klinkers en medeklinkers gebruiken; een klinker zal voorkomen bij alle andere letters behalve bij een andere klinker, enzovoort.

Soms werden er door de zender nog extra spellingsfouten ingevoegd om de analyse tegen te gaan, bij voorbeeld: “Thys haz thi ifekkt off diztaughting thi ballans off frikwenseas”. Nadien heeft men nog nulls ingevoegd, dit zijn gewoon spaties eigenlijk, maar die verstoren het effect van de analyse. Voor de ontvanger maakt dit niet uit, want hij negeert ze gewoonweg (soms waren het verschillende symbolen).

Een speciale vorm van een monoalfabetisch cijferschrift was een “nomenclator”, dit was eigenlijk een gewoon cijferschrift maar met enkele speciale symbolen voor veel gebruikte woorden. Bij voorbeeld het symbool voor koning was een ster of een hart. Op deze manier kon men de frequentie analyse verstoren.

Koningin Mary van Schotland gebruikte in de 16e eeuw een ingewikkeld monoalfabetisch cijferschrift om haar boodschappen te coderen. Ze gebruikte een nomenclator met enkele symbolen voor de meest gebruikte woorden in het Engels, enkele symbolen voor de nulls en een random cijferschrift. Zij beraamde samen met enkele andere katholieken een plan om koningin Elizabeth van Engeland te vermoorden, doch haar correspondentie werd onderschept door Elizabeths secretaris, Sir Francis Walsingham, die, spijtig genoeg voor Mary, reeds had gehoord van frequentie analyse. Mary werd onthoofd op 8 februari 1587.

Polyalfabetische cijferschriften of Le Vigenère Square

Een nieuwe vorm van cijferschrift is het monofonische cijferschrift, speciaal bedoeld om frequentie analyse tegen te gaan. In plaats van letters te gebruiken, gebruiken we nu getallen van 1 tot 100. De ‘e’ komt gemiddeld 12% voor, dus 12 getallen stellen de letter ‘e’ voor, enzovoort. Dit zorgt ervoor dat in een gemiddelde tekst elk getal, dus eigenlijk elke letter, evenveel keer zal voorkomen.

Eeuwenlang was het monoalfabetisch cijferschrift voldoende om geheimhouding te garanderen. Maar de groei en specialisering van frequentie analyse zorgde ervoor dat de code-krakers deze keer de bovenhand hadden. Alberti, een Italiaanse architect, zorgde voor een eerste vooruitgang:

A B

C D E

F G H

I J K

L M N

O P Q

R S T U V

W X Y Z

F Z

B V K

I X A Y

M E

P L S

D H J

O R G

N Q C

U T W

G

O X

B F W T

H Q I L

A P Z

J D E

S V Y

C R K

U H N

Zo zouden we een boodschap kunnen coderen door telkens te wisselen tussen de twee cijferschriften. Bij voorbeeld, “hello” zou “AFPAD” worden, dus de ‘a’ stelt twee keer een verschillende letter voor, en de ‘l’ wordt twee keer voorgesteld door twee verschillende letters.

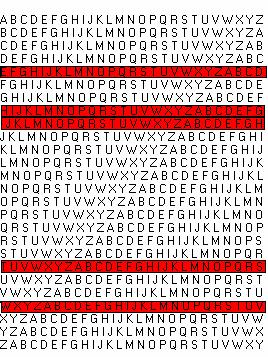

De volgende stap in de goede richting was de Vigenère Square, de bovenste rij stelt de “plaintext” voor en naargelang je sleutel ga je dan naar de overeenkomstige (rode) rij en dan heb je je gecodeerde letter. Bij voorbeeld

WHITEWHITEWHITEWHITEWHI

DIVERTTROOPSTOEASTRIDGE

ZPDXVPAZHSLZBHIWZBKMZNM

Het voordeel van de Vigenère Square is dat het tegen frequentie analyse kan, het is ontzettend sterk en garandeert veiligheid, dus het lijkt vanzelfsprekend dat dit systeem ingeburgerd wordt. Niets is minder waar, de Vigenère Square zal de volgende twee eeuwen gewoonweg genegeerd worden, omdat het eigenlijk te veel werk en moeite met zich meebrengt.

Monalfabetische cijferschriften waren goed genoeg om te zorgen dat je personeel je brieven niet kon lezen of om te zorgen dat niet iedereen je dagboek kan lezen. Maar toch is het polyalfabetische cijferschrift geboren.

Breken van de Vigenère Square

Om het zo kort en gemakkelijk mogelijk uit leggen, is het eigenlijk het beste om te zeggen dat een polyalfabetisch cijferschrift (Vigenère Square) gewoon een herhaling is van monoalfabetische cijferschriften.

De beste manier om dit te breken is; kijken naar herhalingen in de gecodeerde tekst om dan zo de lengte van de sleutel te achterhalen. Als de herhalingen zich voordoen om de vijf letters, om de 20 letters en om de 95 letters, dan weet je dat de sleutel vijf letters lang was, omdat dit de enigste gemeenschappelijk deler is. Eenmaal je dit weet, kan je frequentie analyse weer gebruiken omdat hetzelfde cijferschrift om de vijf letters weer gebruikt wordt. Verantwoordelijk voor deze doorbraak was Charles Babbage, bekend omdat hij de basis heeft gelegd voor de moderne computer.

Een andere manier om de Vigenère Square te breken was gewoon korte woorden invullen in de ongecodeerde tekst en kijken of de sleutel op iets slaagt. Komt er onzin uit dan weet je dat je verkeerd zit.

Om de Vigenère Square onbreekbaar te maken zou je elke keer een andere sleutel kunnen gebruiken, maar dit brengt twee grote problemen met zich mee. Ten eerste sleuteldistributie en ten tweede random sleutelgeneratie. Deze techniek noemt men “one-time pad cipher”; de communicatielijn tussen de president van de USA en de president van Rusland gebruikt deze manier. Met andere woorden: als je de middelen hebt om de sleutels uit te delen en te maken is dit misschien wel het meest betrouwbare cijferschrift.

Het Beale Raadsel

Het verhaal begint in 1820, Thomas J. Beale

checkte in in het Washington Hotel in Lynchburg, Virginia. Beale was een in

zichzelf gekeerde persoon, zeer slim en kon goed opschieten met iedereen,

vooral met de uitbater van het hotel. Op een dag, twee

maanden nadat hij was ingecheckt, vertrok hij weer. Twee jaar later

stond hij er opeens terug met een doos voor de hoteleigenaar. Beale vertelde dat hierin papieren zaten die belangrijk

waren voor hem, zijn familie en zijn vrienden, Beale

zei dat de eigenaar ze moest bijhouden en in het geval hij niet terugkeerde,

mocht hij ze openmaken. Beale vertrok en kwam niet

meer terug.

Het verhaal begint in 1820, Thomas J. Beale

checkte in in het Washington Hotel in Lynchburg, Virginia. Beale was een in

zichzelf gekeerde persoon, zeer slim en kon goed opschieten met iedereen,

vooral met de uitbater van het hotel. Op een dag, twee

maanden nadat hij was ingecheckt, vertrok hij weer. Twee jaar later

stond hij er opeens terug met een doos voor de hoteleigenaar. Beale vertelde dat hierin papieren zaten die belangrijk

waren voor hem, zijn familie en zijn vrienden, Beale

zei dat de eigenaar ze moest bijhouden en in het geval hij niet terugkeerde,

mocht hij ze openmaken. Beale vertrok en kwam niet

meer terug.

Vijfentwintig jaar nadat Beale voor het eerst voet had gezet in het hotel, maakte de eigenaar de kist open. Er zaten drie papieren in met getallen op en een klein briefje voor de opener van de kist.

Nu bleek dat Beale een ongelooflijke hoeveelheid goud en zilver had begraven, heden zou de waarde geschat worden op 20 miljoen dollar. Het eerste blad beschreef wat Beale had begraven, het tweede blad beschreef waar hij het had begraven en het derde blad vertelde onder wie het verdeeld moest worden.

Beale was met een paar vrienden een goud- en zilvermijn aan het ontginnen en omdat de opbrengsten zo groot waren hebben ze alles begraven om het later te komen halen, maar er kwam geen later.

Morris, de hoteleigenaar, heeft heel zijn leven geprobeerd om de papieren te ontcijferen, maar dit is niet gelukt. Toen Morris 86 werd, zag hij in dat hij naar het einde van zijn leven aan het toegaan was en dus heeft hij de Beale-bladzijden aan een vriend gegeven. Die vriend, wiens identiteit we nu nog altijd niet kennen, heeft een pamflet gemaakt met alle informatie die Morris hem had gegeven en heeft het uitgebracht. Die vriend van Morris is ook verantwoordelijk voor het ontcijferen van de eerste Beale-bladzijde, zo weten we dat het om een ontzettend grote voorraad goud en zilver gaat.

De eerste bladzijde was gecodeerd aan de hand van een ingenieus systeem, waarin letters vervangen werden door getallen en de sleutel een doorlopende tekst was, de “Declaration of Independence”. Nadat de eerste bladzijde ontcijferd was, gaf dat nieuwe moed aan alle schattenjagers, ze vormden clubs om zo sneller de bladzijden te ontcijferen. Maar niemand sloot zich aan bij de club omdat je de schat moest delen als je de andere twee bladzijden ontcijferd had, maar die regel werd vlug afgeschaft. De meest vooraanstaande cryptanalisten hebben zich over het Beale-probleem gebogen, mensen hebben hun hele leven opgeofferd om de schat te vinden, anderen zeggen dat de schat al lang weggehaald is door de NSA, nog anderen zeggen dat hij nooit bestaan heeft en er zijn nog 1001 andere meningen. Feit is dat tot op heden er nog altijd niemand in geslaagd is om de andere twee Beale-bladzijden te ontcijferen. Utopie of werkelijkheid?

Mechanisatie van cryptografie en Enigma

De eerste mechanisatie van encryptie was de cipher disc, ontworpen door Alberti, twee schijven; de één iets kleiner dan de andere. Men kon de twee schijven in elkaar draaien, op de binnenste schijf stonden de plaintext letters en op de buitenste de ciphertext letters, zo kon men een Caesar shift van twee maken door de binnenste schijf twee plaatsen verder dan de buitenste schijf te zetten. Dit versnelde het tempo om te coderen en te decoderen aanzienlijk.

Eén van de grootste doorbraken op gebied van cryptografie zal Enigma

wel geweest zijn. In 1918 vonden Arthur Sherbius en Richard Ritter Enigma uit. Dit was een soort typemachine waar je

een plaintext letter ingaf en een ciphertext

letter terugkreeg.

Eén van de grootste doorbraken op gebied van cryptografie zal Enigma

wel geweest zijn. In 1918 vonden Arthur Sherbius en Richard Ritter Enigma uit. Dit was een soort typemachine waar je

een plaintext letter ingaf en een ciphertext

letter terugkreeg.

De basis van de machine bestond uit een toetsenbord, een scrambler die de plaintext omzet naar ciphertext en een display om te zien welke ciphertext letter. Dus je geeft een letter in, die gaat naar de scrambler, gaat door een hoop elektronische circuits die dooreen lopen en de display geeft een letter terug. Elke keer als je een letter ingegeven hebt, draait de scrambler rond en verandert zo elke keer de mogelijke output. Dus als je de letter ‘b’ twintig keer na elkaar zou geven, krijg je twintig keer een andere letter. Eigenlijk is dit een mechanisatie van een polyalfabetisch cijferschrift, maar dit is nog maar het basisconcept. In de volledige versie worden er drie scramblers gebruikt, die om te beurten ronddraaien (zoals een kilometerteller in de auto, als de eerste volledig rondgedraaid is draait de tweede één keer en dan terug de eerste enzovoort). Er zit ook een reflector in die de signalen eigenlijk gewoon terugstuurt, dus nu kan Enigma ook gebruikt worden om te decoderen, men geeft ciphertext in en men krijgt plaintext terug. En er wordt ook nog gebruik gemaakt van een plugboard om bepaalde letters met elkaar te verwisselen.

Als een Enigma-operator een boodschap wil

versturen dan zet hij eerst de drie scramblers in een

bepaalde positie, die op voorhand afgesproken is, dan geeft hij de plaintext in, krijgt ciphertext terug en geeft dit aan de radio-operator die de

gecodeerde boodschap doorstuurt. Om de boodschap nu terug te decoderen, heeft

de operator aan de andere kant ook een Enigma-machine

nodig. De operator zet Enigma in dezelfde scramblerposities

als de andere (de sleutel dus eigenlijk) en nu kan hij de ciphertext ingeven en plaintext

terugkrijgen.

Als een Enigma-operator een boodschap wil

versturen dan zet hij eerst de drie scramblers in een

bepaalde positie, die op voorhand afgesproken is, dan geeft hij de plaintext in, krijgt ciphertext terug en geeft dit aan de radio-operator die de

gecodeerde boodschap doorstuurt. Om de boodschap nu terug te decoderen, heeft

de operator aan de andere kant ook een Enigma-machine

nodig. De operator zet Enigma in dezelfde scramblerposities

als de andere (de sleutel dus eigenlijk) en nu kan hij de ciphertext ingeven en plaintext

terugkrijgen.

Als extra beveiliging heeft Sherbius er nog een plugboard op aangesloten, hiermee kan je bepaalde letters verwisselen, bij voorbeeld ‘a’ en ‘d’ van plaats verwisselen. Ook hebben de operators nu de keuze uit vijf scramblers met elks verschillende circuits, men kan er maar drie gebruiken in Enigma, maar men heeft de keuze uit vijf (ook als extra beveiliging).

Hoe veilig is Enigma eigenlijk?

1.Scrambler Oriëntatie:

In één van de 26 mogelijke oriëntaties, dus 26 x 26 x 26

2.Scrambler Volgorde:

De scramblers kunnen in verschillende volgorde voorkomen (dit is nog de versie met drie scramblers anders worden de mogelijkheden vertienvoudigd): 123, 321, 213, …

3.Plugboard:

Verwisselen van 6 paar letters uit 26

4.Totaal: 17.576 x 6 (of 60 met 5 scramblers) x 100.391.791.500

= ongeveer 10.000.000.000.000.000 mogelijke sleutels

Sherbius vroeg een patent aan in 1918, hij dacht dat Enigma onfeilbaar was en dus bracht hij het op de markt, hij bood het aan aan beide leger en bedrijfswereld. Aan prijzen van nu zou een Enigma-machine 30.000 euro kosten. De bedrijfswereld vond dit veel te veel en was niet geïnteresseerd, het leger was zich nog niet bewust van het feit dat hun ciphers al lang gebroken waren, dus zij waren ook niet geïnteresseerd.

Na een tijdje was het leger klaar om Enigma te gebruiken, aangezien Engeland had aangekondigd dat ze de Duitse ciphers al twintig jaar onderschepten en kraakten. Het Duitse leger kocht 30.000 Enigma-machines en was nu het best beveiligd; toen de tweede wereldoorlog uitbrak dacht men dat Enigma een vitale rol zou spelen in de overwinning van het Nazi-rijk, dit bleek ongegrond te zijn.

De Britse analisten onderschepten Duitse berichten die hun verstomd deden staan. De Britten, de Amerikanen en de Fransen probeerden allen Enigma te breken, maar niemand slaagde hierin, Duistland had het best beveiligde communicatienetwerk ter wereld. Eén natie rustte niet, Polen lag tussen Duitsland en Rusland en kon zich niet veroorloven om te rusten.

Via Hans-Tilo Schmidt,

een Duitser die werkte op het Enigma hoofdkwartier, was Polen aan plannen van

Enigma geraakt, waardoor zij een replica konden bouwen. Marian

Rejewski, een wiskundige, heeft het enigma gekraakt.

De Duitsers maakten twee fouten; ten eerste herhaalden zij in het begin van

elke boodschap de sleutel twee maal. Ten tweede, men kon aan de hand van

kettingen van letters te volgen de scrambler

settings afleiden. Marian en zijn team hebben er een

jaar over gedaan om, met behulp van de replica Enigma-machines,

alle mogelijke kettingen op te schrijven in een catalogus, maar uiteindelijk

was het het allemaal waard. Marian

maakte een elektronisch systeem dat alle combinaties afging en zo de sleutel

veel sneller wist dan een mens dat zou kunnen. Dit systeem werd “bombe” genoemd omdat ze een tikkend geluid maakten

als ze aan het zoeken waren.

Via Hans-Tilo Schmidt,

een Duitser die werkte op het Enigma hoofdkwartier, was Polen aan plannen van

Enigma geraakt, waardoor zij een replica konden bouwen. Marian

Rejewski, een wiskundige, heeft het enigma gekraakt.

De Duitsers maakten twee fouten; ten eerste herhaalden zij in het begin van

elke boodschap de sleutel twee maal. Ten tweede, men kon aan de hand van

kettingen van letters te volgen de scrambler

settings afleiden. Marian en zijn team hebben er een

jaar over gedaan om, met behulp van de replica Enigma-machines,

alle mogelijke kettingen op te schrijven in een catalogus, maar uiteindelijk

was het het allemaal waard. Marian

maakte een elektronisch systeem dat alle combinaties afging en zo de sleutel

veel sneller wist dan een mens dat zou kunnen. Dit systeem werd “bombe” genoemd omdat ze een tikkend geluid maakten

als ze aan het zoeken waren.

Er kwam een einde aan hun succes toen de Duitsers hun vierde en vijfde scrambler invoerden wat het aantal mogelijkheden de hoogte injoeg. Wanneer vroeger de sleutel werd gevonden op hoogstens enkele uren, deden de bombes er nu enkele maanden over. Omdat de Polen niet wilden dat al hun werk voor niets was geweest, nodigden ze de Britten en de Fransen uit. Het publiek was sprakeloos toen men hoorde dat Rejewski Enigma al jaren kraakte.

Vanaf men wist dat Enigma te kraken was, richtte Engeland Bletchley Park op, een tehuis voor analisten, wiskundigen,

taalkundigen en wetenschappers. Hier werd ook veel vooruitgang geboekt op

gebied van Enigma, twee zaken vielen op. Allereerst de “cillies”, dit waren voorspelbare sleutels; de

initialen van een vriendin, drie letters die naast elkaar stonden op het

toetsenbord van Enigma, …

Vanaf men wist dat Enigma te kraken was, richtte Engeland Bletchley Park op, een tehuis voor analisten, wiskundigen,

taalkundigen en wetenschappers. Hier werd ook veel vooruitgang geboekt op

gebied van Enigma, twee zaken vielen op. Allereerst de “cillies”, dit waren voorspelbare sleutels; de

initialen van een vriendin, drie letters die naast elkaar stonden op het

toetsenbord van Enigma, …

Ten tweede maakte Alan Turing nog een grote doorbraak met de “cribs” of met een mooi woord “traffic analyse”, zo kon men aan de hand van wanneer de boodschap verstuurd werd, door wie enzovoort en heleboel informatie afleiden. Bij voorbeeld ’s morgens stuurden de Duitsers altijd een weerbericht, dus als er ergens in de boodschap een zesletterwoord voorkwam dan was dit waarschijnlijk “wetter”. Simpelweg moest men nu de juiste scrambler settings vinden om bij voorbeeld ETJWPX in “wetter” te laten veranderen.

Turing had hiervoor een heleboel Enigma-machines in parallel geschakeld om zo de juiste combinatie te vinden. De input van de ene was de output van de andere en wanneer de schakeling compleet was, ging er een lampje branden.

Enigma was niet de enigste encryptie die gebruikt werd in de Tweede Wereldoorlog, maar toch wel de moeilijkste, Bletchley Park is er ook in geslaagd om de Italiaanse en Japanse cijferschriften te kraken. Zo heeft Turing en Bletchley Park er voor gezorgd dat de Geallieerden de oorlog wonnen, toch wist de wereld dit pas toen de oorlog al vijftig jaar achter de rug was, aangezien deze technologische doorbraken tot voor kort als Top Secret beschouwd werden.

Soms zijn de beste codes gewoon een taal, hoe vaak zeggen wij niet: “Dat is Chinees voor mij!”. Dit gegeven werd gebruikt door de Amerikanen in de jaren ’40 omdat ze niet de tijd hadden om in het heetst van de strijd nog boodschappen te coderen en te decoderen, het moest allemaal veel sneller gaan.

De Amerikanen hebben toen een twintigtal Navajo-indianen opgeleid tot radio-operators, wanneer de vijand de boodschappen onderschepte kon ze er toch niets mee doen, want het taaltje van de indianen was niet te begrijpen als leek. Het initiatief was een succes, want onmiddellijk werd er van bovenaf bevolen dat er nog honderd indianen moesten opgeleid worden. Tot de dag van vandaag zijn er nog altijd maar een handvol mensen die de taal begrijpen, laat staan zelf spreken.

De taal van de Egyptenaren, de hiërogliefen, was een onbreekbare code voor enkele duizenden jaren. Tot in 1799 de steen van Rosetta gevonden werd waar drie keer dezelfde tekst opstond in drie verschillende talen, spijtig genoeg waren de hiërogliefen het hardst beschadigd. Velen hebben geprobeerd, maar uiteindelijk heeft Jean-François Champollion het mysterie ontsluierd en besefte men dat de Egyptenaren een ver geavanceerd ras waren wiens geschrift met fonetische letters werkte.

Met de opkomst van het Internet en de moeilijkheid voor bedrijven om via het Internet veilig zaken te kunnen doen, groeide de vraag naar een degelijk standaard encryptie-systeem. Eén van de kandidaten was Lucifer van Horst Feistel, een Duitse immigrant. Hij gebruikte eigenlijk gewoon een zeer geavanceerd systeem van transpositie met een sleutel, hij verplaatste groepen van bits om zo een veilig geëncrypteerde boodschap te verkrijgen. Men zou het kunnen vergelijken met een stuk deeg waar een boodschap op geschreven staat en men blijft het deeg net zo lang terug en terug kneden tot er van de boodschap niets meer overblijft.

Lucifer was een sterke vorm van encryptie en werd al gebruikt door enkele bedrijven, het leek logisch dat Lucifer de encryptiestandaard ging worden. Maar de NSA (National Security Agency) stak hier een stokje voor, aangezien Lucifer zo een sterke encryptie garandeerde, lag het waarschijnlijk boven de mogelijkheden van de NSA om de code te breken. De oplossing die voorgesteld werd, was dat de 56-bit versie werd gestandaardiseerd en de oorspronkelijke 64-bit versie gewoonweg verdween. Op deze manier kon de NSA de boodschappen kraken met hun supercomputers, maar zou de gewone mens nooit aan de originele boodschappen kunnen. Lucifer werd herdoopt tot DES (Data Encryption Standard) en nu nog wordt deze vorm als standaard gebruikt. Toen men DES invoerde, kwam de grote discussie op gang; wat is belangrijker: de privacy van de mens of de veiligheid van de mens?

De geboorte van Public/Private key encryptie en RSA

Het grote probleem tot nu toe was nog altijd de sleutel distributie, men kon al ontzettend veilig een boodschap versturen, maar hoe verstuurde men ontzettend veilig de sleutel? Vroeger liet men betrouwbare mensen de sleutels rondbrengen, nu geeft men ze persoonlijk af aan elkaar. Dit was het grootste nadeel aan alle bestaande vormen van encryptie.

De eerste vooruitgang werd geboekt door Diffie, Hellman en Merkle die lieten zien dat twee personen een boodschap konden uitwisselen zonder de sleutel uitgewisseld hebben. Ze gebruikten een éénrichtingsfunctie om de sleutel te bepalen, zo een functie is bij voorbeeld een produkt van een vermenigvuldiging met zeer grote getallen, gemakkelijk te berekenen als je de twee getallen hebt, maar praktisch onmogelijk om de twee getallen te berekenen als je het produkt hebt. Men kan het vergelijken met persoon A die een boodschap stuurt naar persoon B in een doos met slot A op, persoon A kan die openen, maar persoon B niet. Dus persoon B hangt er slot B op, stuurt de doos terug naar persoon A, die zijn slot er afhaalt en terugstuurt naar persoon B. Persoon B haalt zijn slot eraf en leest de boodschap. Public key/ private key encryptie is geboren! Het enige probleem was dat er meer dan eens informatie over en weer gestuurd moest worden.

Tezamen met deze encryptie werd ook de asymmetrische encryptie geboren, alle vormen hiervoor beschreven waren symmetrische encrypties, ze gebruikten dezelfde sleutel om een boodschap te coderen en te decoderen. Asymmetrische encryptie gebruikt een publieke sleutel om de boodschap te coderen en een private sleutel om de boodschap te decoderen. De eerste omzetting naar de praktijk van deze techniek wordt door drie andere personen uitgewerkt.

Rivest, Shamir en Adleman (RSA) wilden een praktisch werkende versie hebben van deze techniek en zochten een jaar lang naar een geschikte éénrichtingsfunctie om sterke en gemakkelijke encryptie te garanderen. Na exact één jaar hadden ze het gevonden; priemgetallen en factoren. De publieke sleutel bestond uit het produkt van twee ontzettend grote priemgetallen en de private sleutel waren deze twee priemgetallen. Als men ongelooflijk grote priemgetallen neemt dan is het onmogelijk dat men van het produkt naar de twee priemgetallen geraakt, het is juist daarom dat dit een uitstekende éénrichtingsfunctie was. Op dit moment wordt RSA gebruikt om banktransacties te verwerken, met extreem grote waarden voor de twee priemgetallen is RSA onbreekbaar.

Rivest en zijn team hebben RSA misschien wel uitgevonden, maar volgens de Britse geheime dienst waren zij het eerst, maar moesten zij zwijgen van hogeraf. De wetenschappers die RSA oorspronkelijk hadden uitgevonden in Bletchley Park moesten pijnlijk toezien hoe Rivest en co hun ontdekkingen opnieuw deden. De Britse geheime dienst kon dit bewijzen met de nodige documenten en foto’s, maar nu stellen veel mensen zich de vraag: is er nog een betere vorm van encryptie, angstvallig geheim gehouden door de één of andere regering? Er zijn spijtig genoeg te weinig mensen om deze vraag te beantwoorden.

Phil Zimmermann en Pretty Good Privacy (PGP)

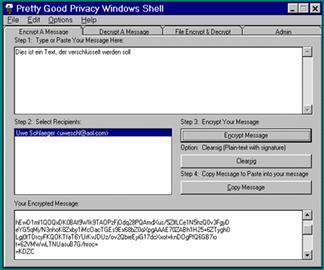

Zimmermann,

student fysica en computerwetenschap, heeft twintig jaar nadat hij afgestudeerd

was, gezorgd dat sterke encryptie toegankelijk was

voor het grote publiek. Hij heeft een programma geschreven, Pretty

Good Privacy, naar de naam van een sponsor van zijn

favoriete radioprogramma Pretty Good

Groceries. Dit programma, dat gebruik maakt van de éénrichtingsfunctie

van RSA, laat gewone mensen toe om hun e-mails en andere boodschappen te coderen.

Zimmermann,

student fysica en computerwetenschap, heeft twintig jaar nadat hij afgestudeerd

was, gezorgd dat sterke encryptie toegankelijk was

voor het grote publiek. Hij heeft een programma geschreven, Pretty

Good Privacy, naar de naam van een sponsor van zijn

favoriete radioprogramma Pretty Good

Groceries. Dit programma, dat gebruik maakt van de éénrichtingsfunctie

van RSA, laat gewone mensen toe om hun e-mails en andere boodschappen te coderen.

Wanneer Zimmermann zijn PGP had afgewerkt, had hij het aan een vriend gegeven, die het op een Amerikaans forum had gepost. Zo kon iedereen dit downloaden, ook Europeanen. Aangezien informatie in de USA beschouwd wordt als een wapen, werd Zimmermann beschuldigd van wapenexport. Twee jaar lang was hij het doel van een grootscheeps FBI-onderzoek tegen zijn persoon, hij kreeg veel steun uit de computerwereld en er werd een fonds opgericht om zijn verdediging te betalen. Na twee jaar werd de zaak geseponeerd en was Zimmermann weer een vrij man. PGP, en hiermee sterke encryptie, was beschikbaar voor het grote publiek.

De toekomst en Quantum-technologie

RSA is een zeer goed systeem, maar over enkele jaren zal dit gemakkelijk te kraken zijn met een supercomputer. Quantum-technologie zal er voor zorgen dat de communicatie zeer goed beveiligd is, maar ook dat men kan weten of er afgeluisterd wordt.

Deze nieuwe technologie steunt op licht, of beter gezegd een stroom

van lichtdeeltjes. Men weet dat een lichtdeeltje een bepaalde oriëntatie heeft,

om het simpel te houden zullen we er maar vier van gebruiken. Als men deze

deeltjes door een detector stuurt dan zal men enkel de oriëntatie behouden die

de detector toelaat. Als de detector een andere oriëntatie heeft dan het

deeltje dan is er 50% kans dat het deeltje van oriëntatie verandert.

Deze nieuwe technologie steunt op licht, of beter gezegd een stroom

van lichtdeeltjes. Men weet dat een lichtdeeltje een bepaalde oriëntatie heeft,

om het simpel te houden zullen we er maar vier van gebruiken. Als men deze

deeltjes door een detector stuurt dan zal men enkel de oriëntatie behouden die

de detector toelaat. Als de detector een andere oriëntatie heeft dan het

deeltje dan is er 50% kans dat het deeltje van oriëntatie verandert.

Met andere woorden, men gebruikt in plaats van bits nu lichtdeeltjes. Als men de lichtdeeltjes probeert af te luisteren dan verandert men 50% van de oriëntaties, dus weet de zender dat hij afgetapt wordt. Omdat er zoveel deeltjes zijn in een lichtstraal en deze zijn volledig random, zou dit perfect gebruikt kunnen worden om een sleutel mee te genereren.

Even een voorbeeldje om het uit te leggen; om te beginnen stuurt de zender een stroom van georiënteerde deeltjes door naar de ontvanger (Stap 1). Deze ontvanger kan de oriëntatie op twee manieren testen, horizontaal en verticaal of diagonaal, nooit allebei te samen. Dus hij gebruikt twee soorten detectors om te beurten of welke hij maar wil, hij noteert welke detector hij voor welke deeltje heeft gebruikt (Stap 2). Daarna vergelijkt hij met de zender wanneer ze dezelfde detector gebruikt hebben (hij vertelt niet wat hij gemeten heeft), de deeltjes die ze zo te samen juist gemeten hebben, is de sleutel (Stap 3). Een poging van een derde persoon om af te luisteren, zou de oriëntatie van de deeltjes onherroepelijk veranderd hebben, dus zouden de zender en ontvanger dit weten.

![]()

Stap 1

![]()

Stap 2

Stap 3

Quantum-encryptie is gegarandeerd de toekomst, toch zijn er al twee bedrijven die allebei beweren om een werkende versie te hebben van quantum-encryptie. Dit zou het einde betekenen van het Informatietijdperk, aangezien iedereen toegang heeft tot een onbreekbare code, die niet afgeluisterd kan worden.

We leven in een fantastisch tijdperk, iedereen kan berichten uitwisselen over de hele wereld in minder dan één seconde. Toch komen hier heel wat nadelen bij kijken, bij voorbeeld onze privacy, die meer dan eens wordt geschonden door de één of andere grote mogendheid. Encryptie is een voordeel dat de gewone mens heeft als verdediging tegenover deze oneerlijke concurrentie. Binnenkort heeft iedereen toegang tot een onbreekbare code, quantum-technologie.

De code-makers staan voor op de krakers, toch zal het maar een kwestie van tijd zijn voor de krakers een quantumcomputer uitvinden die al de codes in enkele seconden kan breken. Het gaan nog wilde tijden worden voor informatici over de hele wereld, een vraag die we ons moeten stellen is: wat vinden we belangrijker: onze privacy of onze veiligheid, of is er een gulden middenweg?

Bronvermelding

Belangrijke bronnen:

“The Code Book”, Simon Singh, ongeveer 400 bladzijden, maar leest als een trein. Uit dit boek komt het meeste van mijn informatie, aangezien ik thuis geen Internet heb.

http://www.pgpi.com, de internationale site over PGP van Phil Zimmermann.

http://www.bletchleypark.org.uk/, de officiële site van Bletchley Park, thuis van Alan Turing.

Andere bronnen:

http://www.simonsingh.net, interessante site met eigenlijk gewoon een online versie van “The Code Book”.

http://www.linuxsecurity.com, up-to-date site over alles wat met recente cryptografie (en Linux) te maken heeft.

http://www.cas.mcmaster.ca/~wmfarmer/SE-4C03-02/projects/student_work/fanousa.html, hier heb ik nog nuttige informatie opgedaan over Quantumencryptie.

http://www.cs.usask.ca/undergrads/dtr467/490/proj/intro.shtml, een nuttige site over “Snake Oil”, nutteloze of slechte encryptie.

http://f.home.cern.ch/f/frode/www/crypto/tbombe.html, voorbeeld van een echte Enigmaboodschap.

http://www.enigma-replica.com, een site over een aantal personen die een Enigma-machine proberen na te maken.

http://home.us.net/~encore/Enigma/enigma.html, een volledige site over alles wat met Enigma te maken heeft.

http://www.ugrad.cs.jhu.edu/~russell/classes/enigma/, een werkende Enigma-emulator.